upload-labs介绍

upload-labs是一个使用php语言编写的,专门收集渗透测试和CTF中遇到的各种上传漏洞的靶场。旨在帮助大家对上传漏洞有一个全面的了解。目前一共20关,每一关都包含着不同上传方式。

修复日志

01.添加项目Dockerfile 02.修正上传路径,删除多余代码 03.解决Pass-14无法上传jpg图片问题 04.解决Pass-19 Linux下无法使用CVE-2017-15715绕过上传限制问题 05.自动更新版权时间 06.实现"显示源码"按钮点击后自动修改名称 07.添加Pass-20 08.添加文件包含漏洞,方便执行图片马 09.修正logo跳转链接的bug和设置版权链接新窗口打开 10.添加上传出错提示 11.通过重命名上传文件来防止xxx.php.xxx可突破3,5,6,8,10等多个Pass 12.修复后缀大小写绕过,空格绕过,点绕过和::$DATA绕过可以突破Pass19的Bug 13.添加.pht后缀到黑名单 14.修正可上传非图片内容,图片后缀的文件来绕过Pass16的Bug 15.将prism.js动态加载插件改为本地引入 16.使项目支持自动调整其所在路径,无需手动配置 17.修复窗口缩小页面会变形的问题 18.优化当前菜单按下效果的实现代码

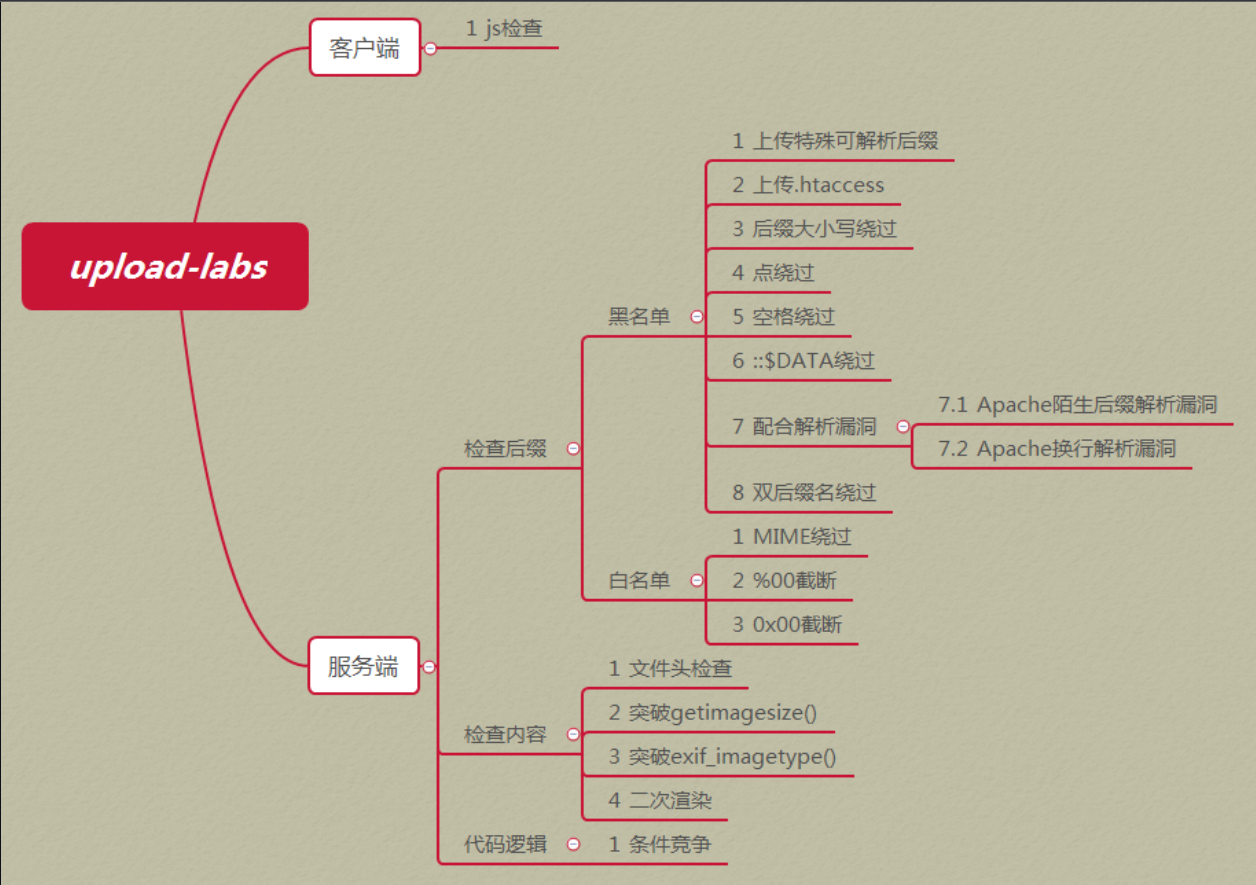

靶机包含漏洞类型分类

客户端

1 js检查

服务端

1,检查后缀

黑名单

1上传特殊可解析后缀 2上传.htaccess 3后缀大小写绕过 4点绕过 5空格绕过 6 ..$DATA绕过 7配合解析漏洞 7.1 Apache陌生后缀解析漏洞 7.2 Apache换行解析漏洞 8双后缀名绕过

白名单

1 MIME绕过 2 %00截断 3 0x00截断

2,检查内容

1文件头检查 2突破getimagesize) 检查内容 3突破exif_imagetype0 4二次渲染

3,代码逻辑

O1条件竞争

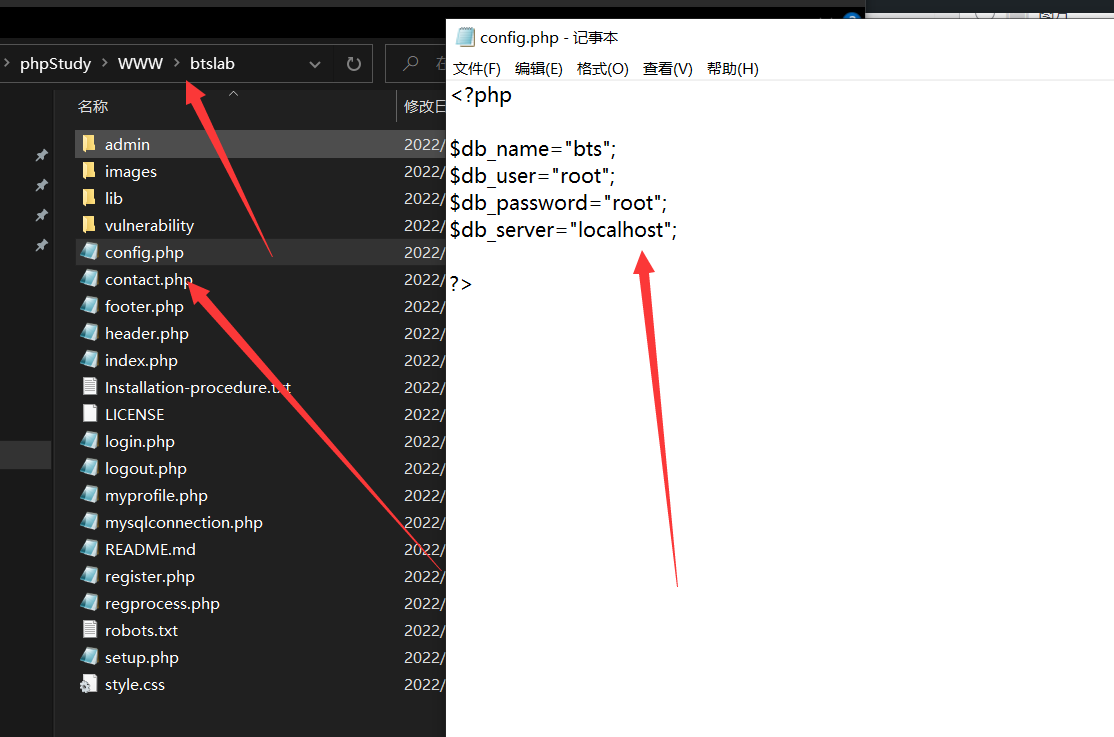

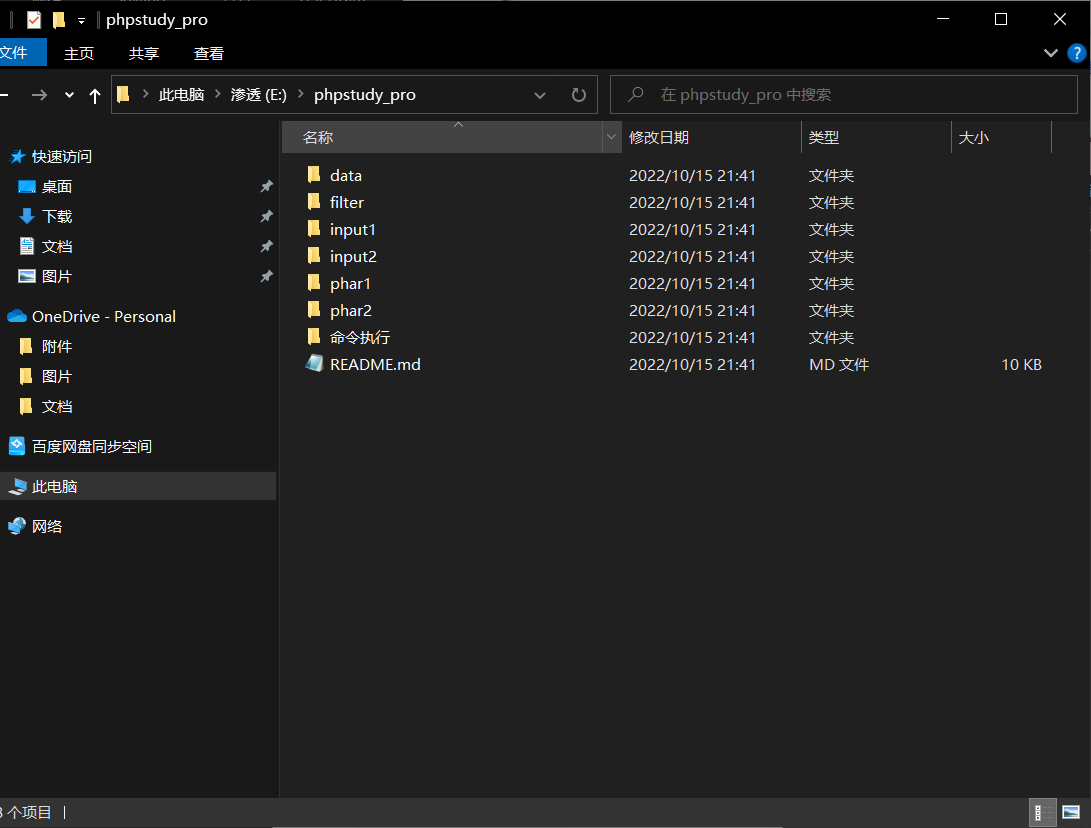

upload-labs安装

项目提供了一个Windows下,按照以上配置要求配置好的集成环境

下载地址:https://github.com/c0ny1/upload-labs/releases 也可以使用小编提供的下载地址

集成环境绿色免安装,解压查看使用说明,根据使用说明打开对应程序即可使用。

主界面

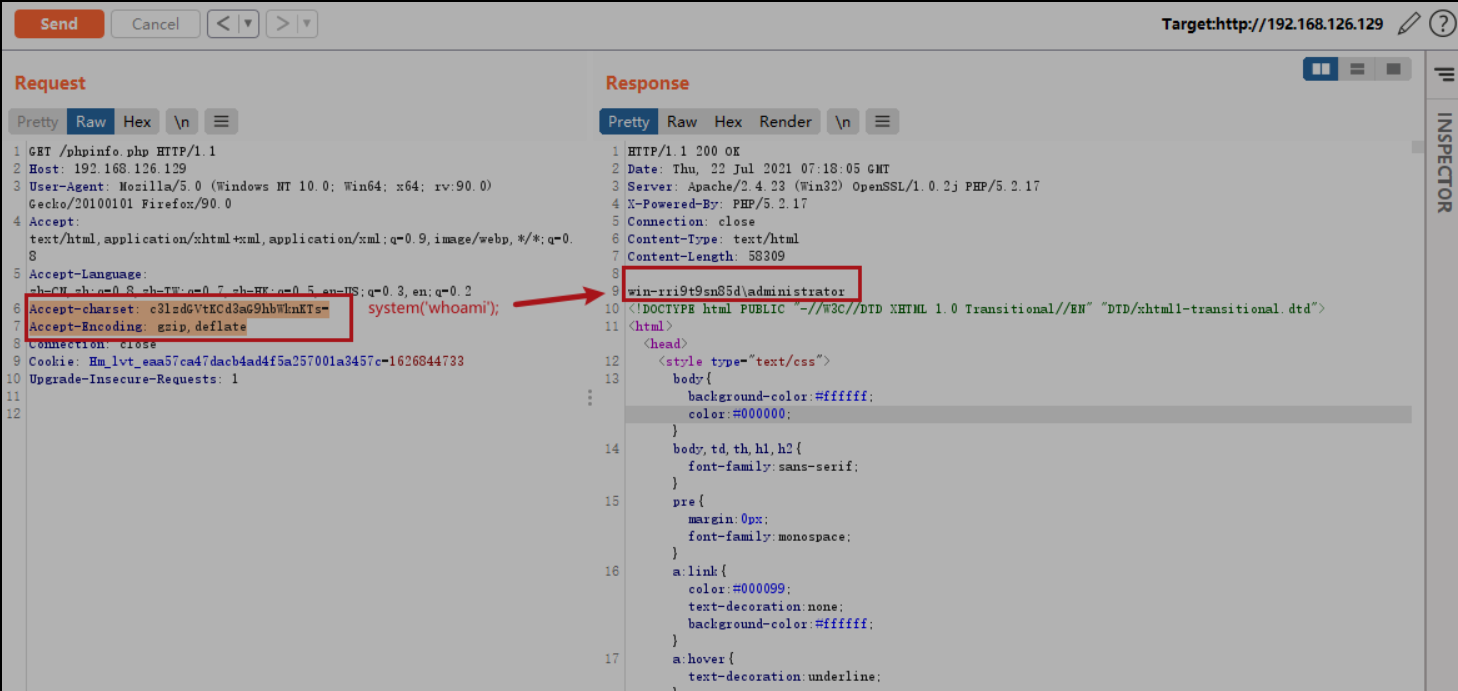

这里可能会遇到一个问题,burpsuite会抓不到包。这时我们只需把127.0.0.1改为本机IPv4的地址。查看本机IPv的方法:打开cmd,输入ipconfig.然后根据本机的ip地址访问web端,这样就可以正常抓包了

免责声明:

1.本站上传的源码,均为平台购买,作者提供,网友推荐,互联网平台整理而来,请下载后24小时内删除。如有需要,请购买正版.

2.请勿利用文章内的相关技术从事非法测试,由于传播、利用此文所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,作者不为此承担任何责任。

3.站内资源若侵犯了您的合法权益,请指出本站立即改正。

4.上述内容仅供学习参考及技术交流之用,未经相关的知识产权权利人同意,用户不得进行商业使用。

5.保姆式服务,百分百售后!

1.本站上传的源码,均为平台购买,作者提供,网友推荐,互联网平台整理而来,请下载后24小时内删除。如有需要,请购买正版.

2.请勿利用文章内的相关技术从事非法测试,由于传播、利用此文所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,作者不为此承担任何责任。

3.站内资源若侵犯了您的合法权益,请指出本站立即改正。

4.上述内容仅供学习参考及技术交流之用,未经相关的知识产权权利人同意,用户不得进行商业使用。

5.保姆式服务,百分百售后!