Pikachu介绍

“如果你想搞懂一个漏洞,比较好的方法是:你可以自己先制造出这个漏洞(用代码编写),然后再利用它,最后再修复它”。

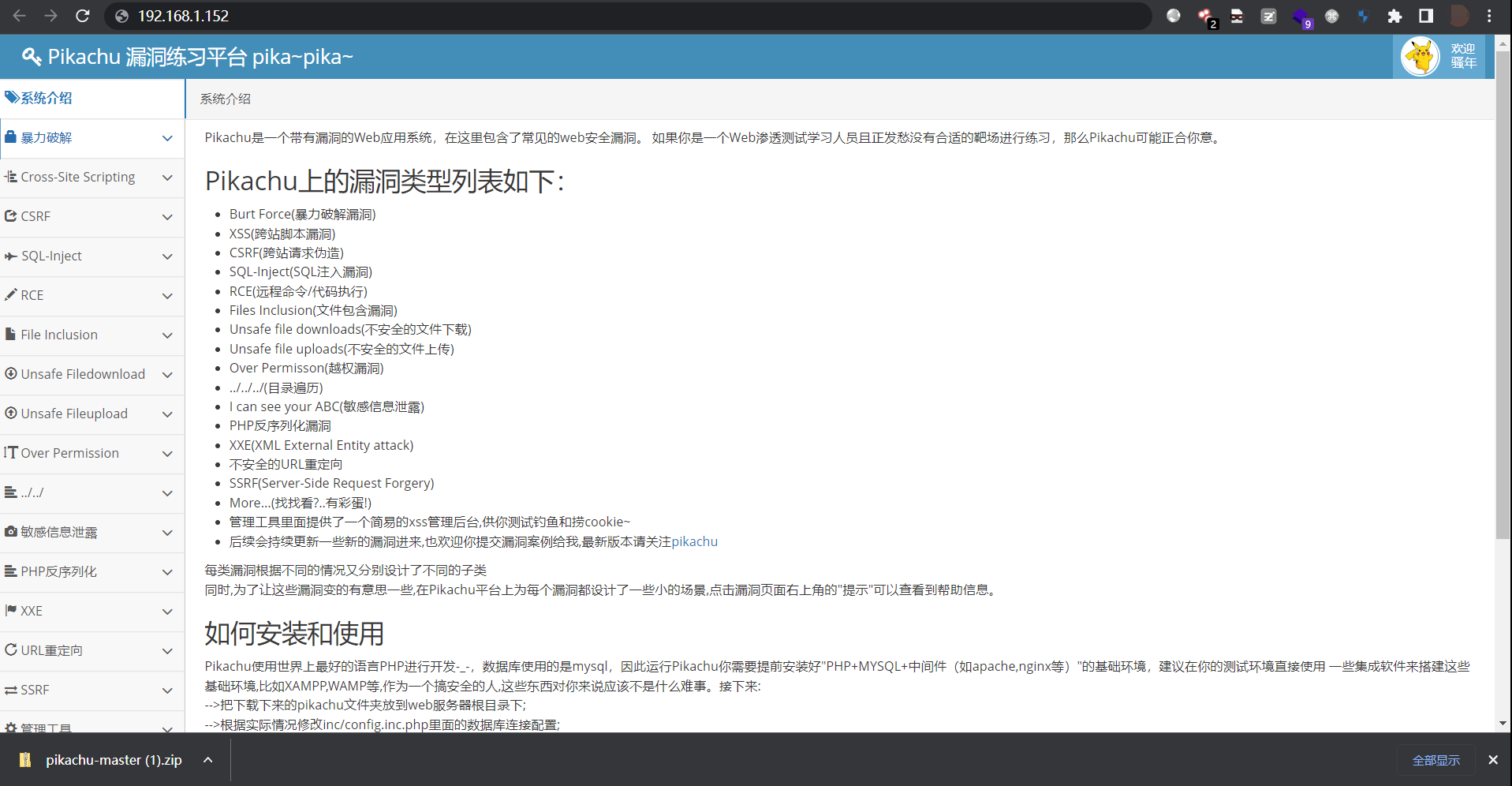

Pikachu是一个带有漏洞的Web应用系统,在这里包含了常见的web安全漏洞。 如果你是一个Web渗透测试学习人员且正发愁没有合适的靶场进行练习,那么Pikachu可能正合你意。

作者下载地址:https://github.com/zhuifengshaonianhanlu/pikachu

Pikachu靶场

漏洞类型列表如下

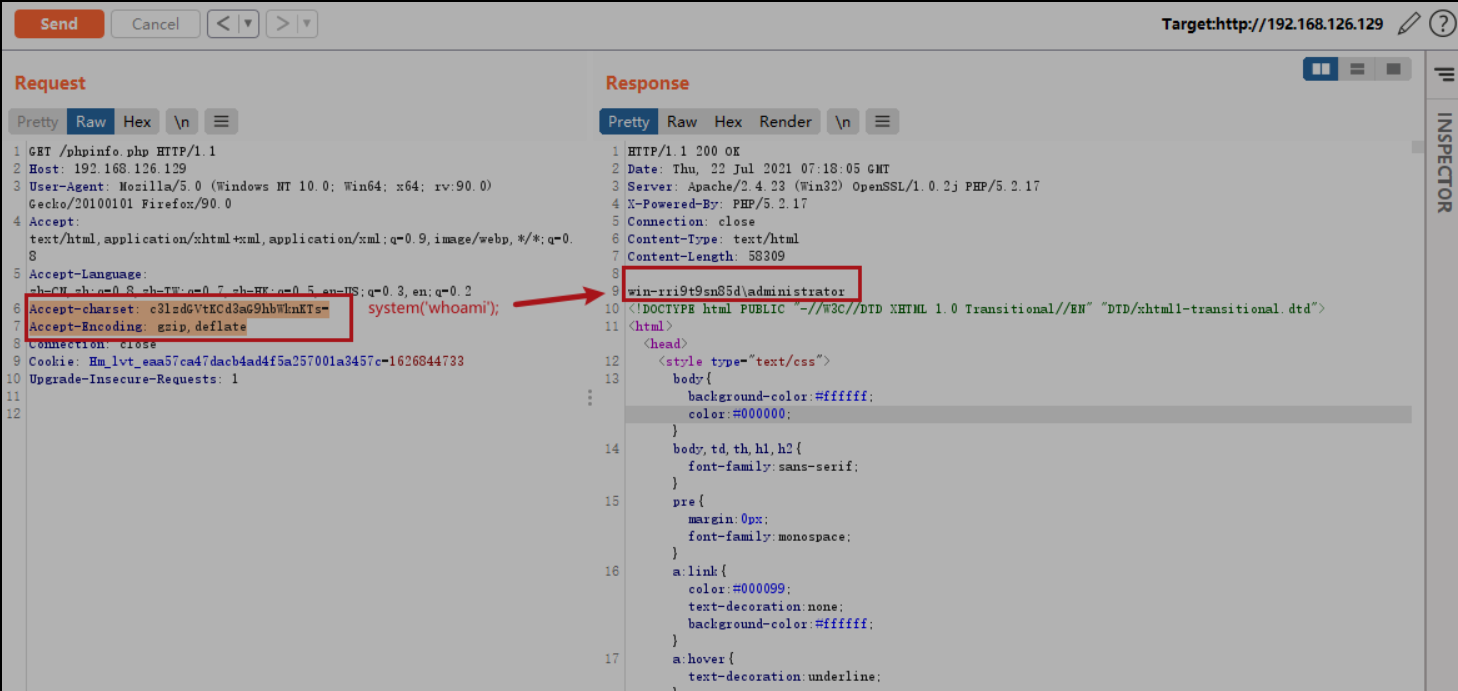

Burt Force(暴力破解漏洞) XSS(跨站脚本漏洞) CSRF(跨站请求伪造) SQL-Inject(SQL注入漏洞) RCE(远程命令/代码执行) Files Inclusion(文件包含漏洞) Unsafe file downloads(不安全的文件下载) Unsafe file uploads(不安全的文件上传) Over Permisson(越权漏洞) ../../../(目录遍历) I can see your ABC(敏感信息泄露) PHP反序列化漏洞 XXE(XML External Entity attack) 不安全的URL重定向 SSRF(Server-Side Request Forgery) 管理工具 More...(找找看?..有彩蛋!)

管理工具里面提供了一个简易的xss管理后台,供你测试钓鱼和捞cookie,还可以搞键盘记录!~ 后续会持续更新一些新的漏洞进来,也欢迎你提交漏洞案例给我,最新版本请关注pikachu 每类漏洞根据不同的情况又分别设计了不同的子类 同时,为了让这些漏洞变的有意思一些,在Pikachu平台上为每个漏洞都设计了一些小的场景,点击漏洞页面右上角的"提示"可以查看到帮助信息。

安装和使用

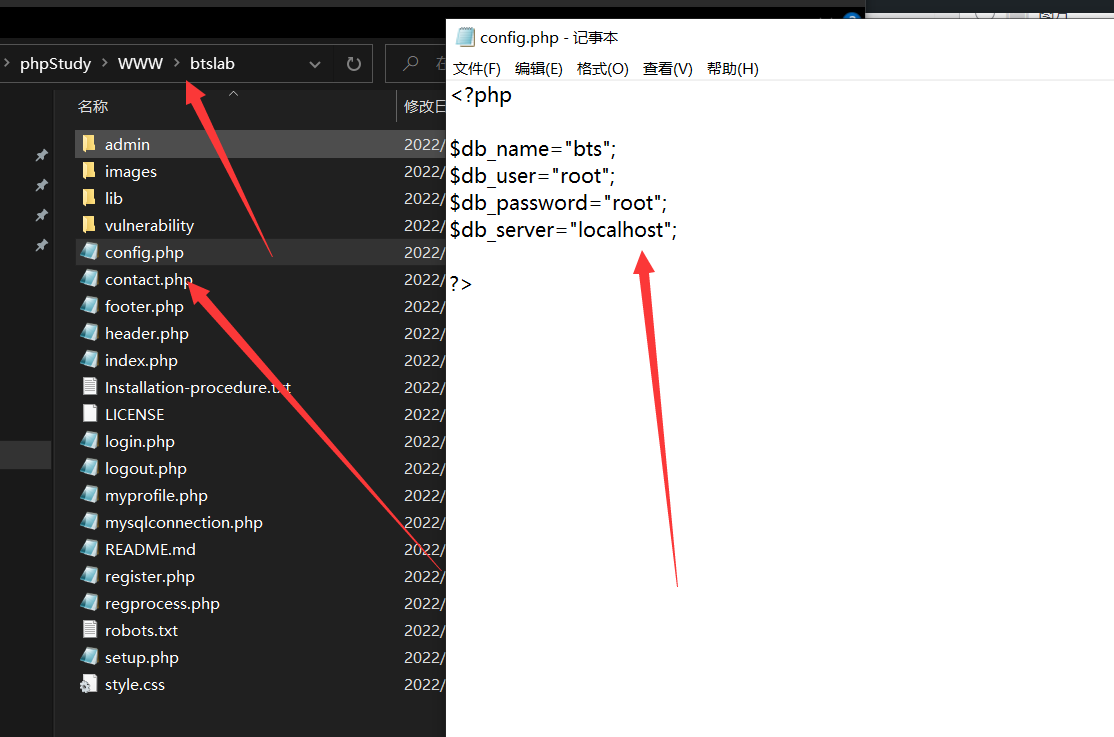

首先下载该靶场源码,windows 可以通过 phpstudy 启动该靶场php环境

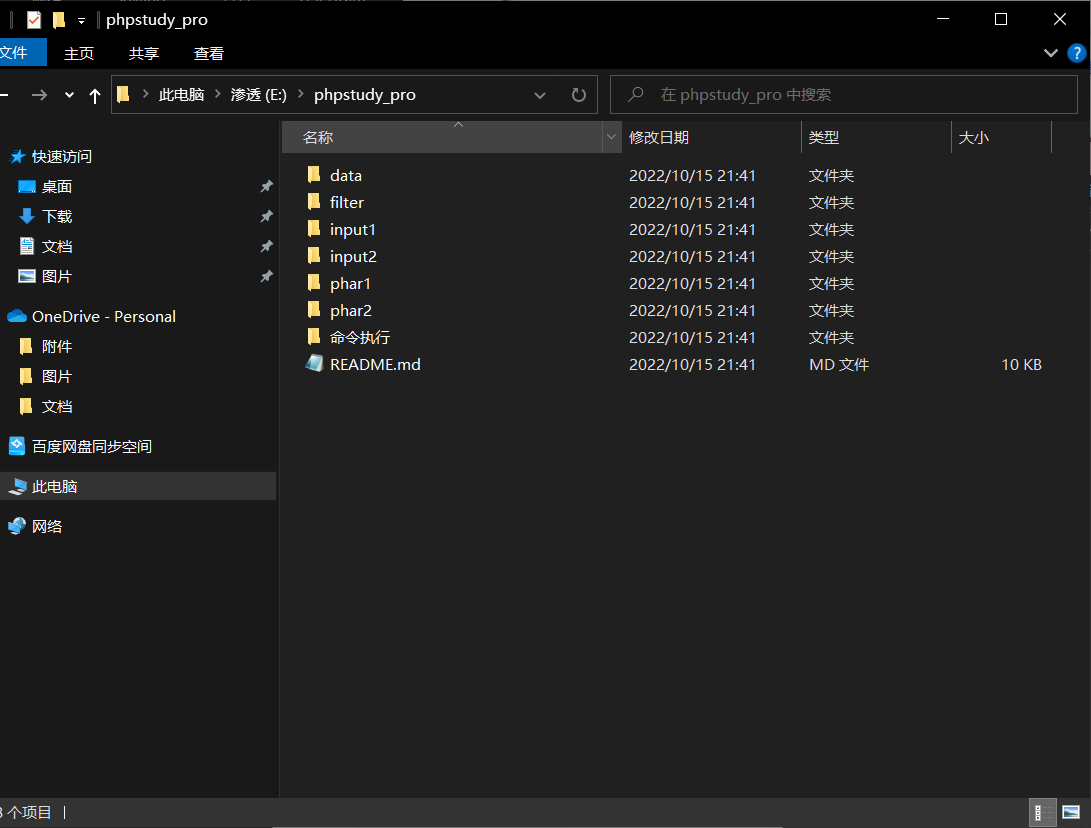

通过官网下载phpstudy,选择合适位置安装,路径不要使用汉语和特殊字符。

Phpstudy首页展示:

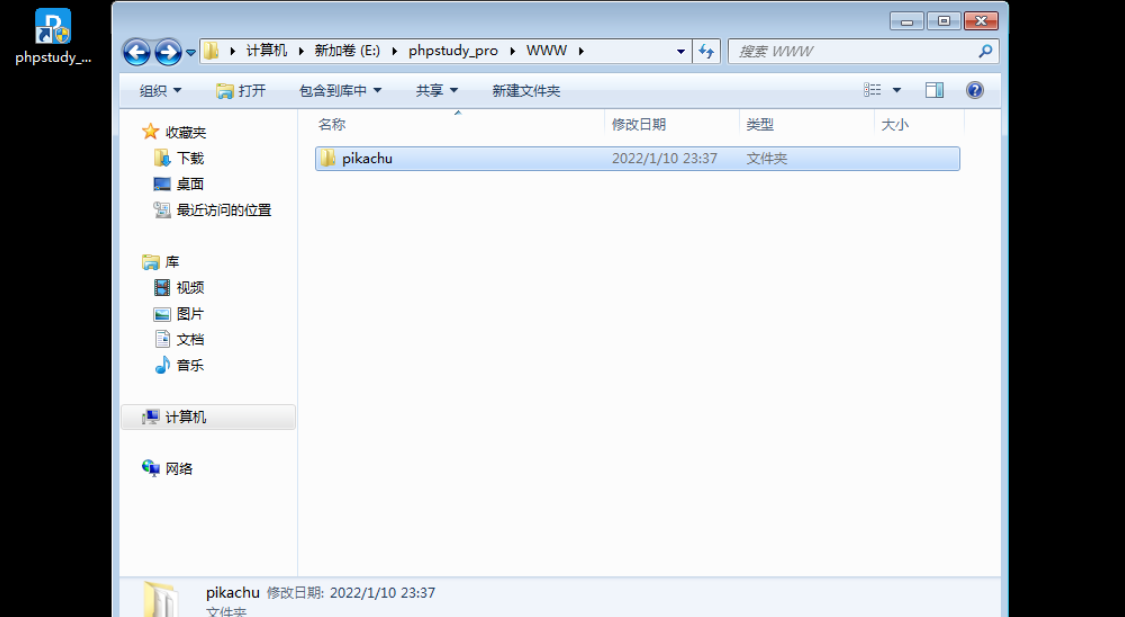

然后把下载的源码:解压放在phpstudy的安装目录下: E:/phpstudy_pro/www/(小编是在E盘根目录)

- 源码和环境都搞定了接下来联动。

- 首先启动

phpstudy的apache和mysql服务

在客户端访问:服务器 ip/pikachu,可以看到靶机首页如下图。

免责声明:

1.本站上传的源码,均为平台购买,作者提供,网友推荐,互联网平台整理而来,请下载后24小时内删除。如有需要,请购买正版.

2.请勿利用文章内的相关技术从事非法测试,由于传播、利用此文所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,作者不为此承担任何责任。

3.站内资源若侵犯了您的合法权益,请指出本站立即改正。

4.上述内容仅供学习参考及技术交流之用,未经相关的知识产权权利人同意,用户不得进行商业使用。

5.保姆式服务,百分百售后!

1.本站上传的源码,均为平台购买,作者提供,网友推荐,互联网平台整理而来,请下载后24小时内删除。如有需要,请购买正版.

2.请勿利用文章内的相关技术从事非法测试,由于传播、利用此文所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,作者不为此承担任何责任。

3.站内资源若侵犯了您的合法权益,请指出本站立即改正。

4.上述内容仅供学习参考及技术交流之用,未经相关的知识产权权利人同意,用户不得进行商业使用。

5.保姆式服务,百分百售后!