Xray说明

Xray是一款功能强大的安全评估工具,支持主动、被动多种扫描方式,支持常见web漏洞的自动化测试,可以灵活定义POC,功能丰富,调用简单,支持多种操作系统。

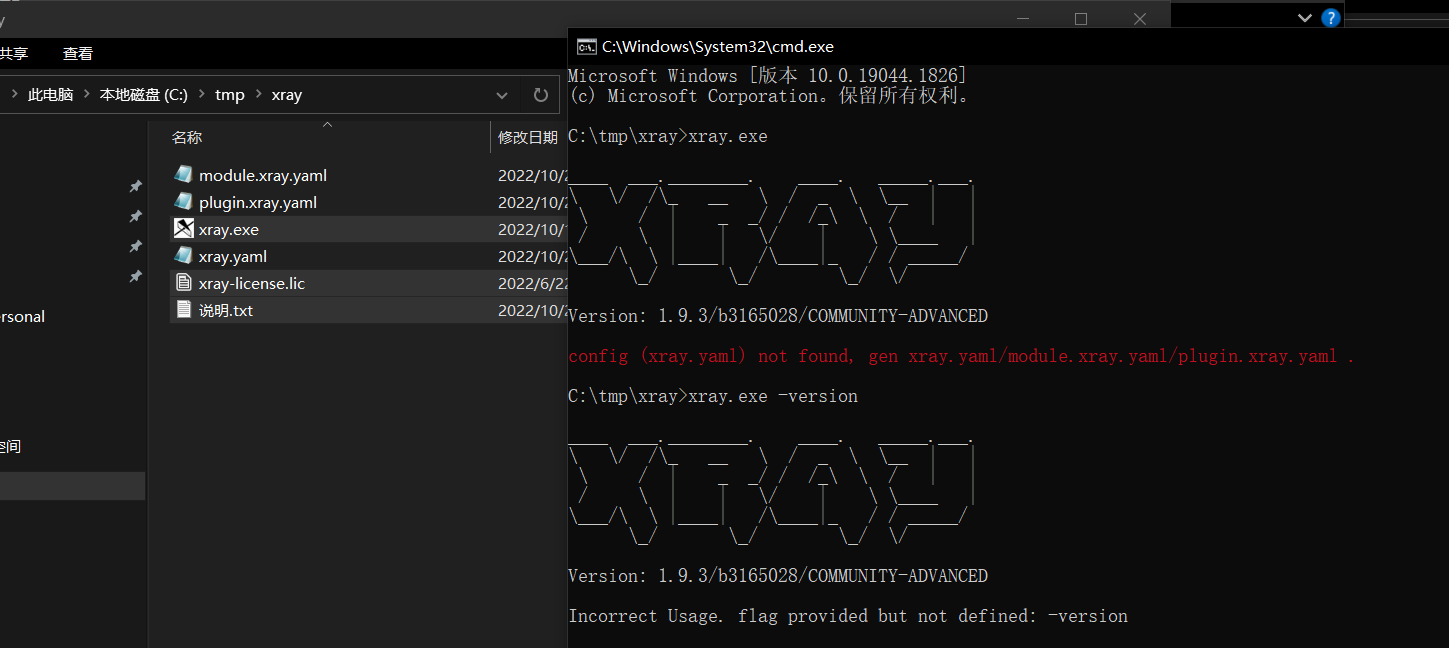

Xray破解使用

小编提供的xray1.9.3是封装破解好的,大家直接实用就可以

相关命令说明

| 命令 | 说明 |

|---|---|

| webscan | xray核心功能,用来发现探测Web漏洞 |

| servicescan | 服务扫描功能 用来探测服务漏洞 |

| poclint | 检测poc是否符合规范 |

| reverse | 启动单独的盲打平台服务 |

| genca | 用于快速生成一个根证书,主要用于被动代理扫描HTTPS流量时用到 |

| upgrade | 检查新版本并自动升级 |

| version | 版本信息 |

| help | 显示命令列表或一个命令的帮助 |

| subdomain | 子域名扫描 高级本才有的命令 |

代理模式:代理可以与 burpsuite 等其他软件联动使用。

指定插件扫描

#仅加载一个指定插件--plugins xxe#加载多个插件--plugins xss,xxe,dirscan

指定POC扫描

# 只加载一个 POC, 精准匹配--plugins phantasm --poc poc-yaml-thinkphp5-controller-rce# 加载内置的所有带 `thinkphp` 的 POC--plugins phantasm --poc "*thinkphp*"# 加载本地 `/home/test/pocs/` 目录所有的 POC:--plugins phantasm --poc "/home/test/pocs/*"# 加载 `/home/test/pocs/` 下包含 thinkphp 的 POC--plugins phantasm --poc "/home/test/pocs/*thinkphp*"

基本使用方法

- 使用基本爬虫对爬虫爬取的链接进行爬取和扫描,寻找

http://example.com网站的漏洞,并输出到vuln.html

xray.exe webscan --basic-crawler http://example.com --html-output vuln.html

- 只扫描单个 URL,不使用爬虫

xray.exe webscan --url http://example.com/?a=b --html-output single-url.html

- 手动指定此运行的插件。默认情况下,将启用所有内置插件。您可以使用以下命令指定为此扫描启用哪些插件,如下命令注入和sql注入插件。

xray.exe webscan --plugins cmd-injection,sqldet --url http://example.com --html-output 1.html xray.exe webscan --plugins cmd-injection,sqldet --listen 127.0.0.1:7777 --html-output 1.html

Xray1.9.3版本新增内容

优化扫描效率

增强子域名收集功能 修复一些意外导致panic的问题 添加 rev 字符串反向函数,添加 upper 字符串大写函数 为 response 添加 icon_url 属性 添加 getIconContent 方法 添加burp的history导出文件转yml脚本的功能 log4j2-rce的检测 为自定义脚本(gamma)添加格式化时间戳函数 为自定义脚本(gamma)添加进制转换函数 为自定义脚本(gamma)添加sha,hmacsha函数 为自定义脚本(gamma)添加url全字符编码函数 XSS漏洞检测 (key: xss) 利用语义分析的方式检测XSS漏洞 SQL 注入检测 (key: sqldet) 支持报错注入、布尔注入和时间盲注等 命令/代码注入检测 (key: cmd-injection) 支持 shell 命令注入、PHP 代码执行、模板注入等 目录枚举 (key: dirscan) 检测备份文件、临时文件、debug 页面、配置文件等10余类敏感路径和文件 路径穿越检测 (key: path-traversal) 支持常见平台和编码 XML 实体注入检测 (key: xxe) 支持有回显和反连平台检测 poc 管理 (key: phantasm) 默认内置部分常用的 poc,用户可以根据需要自行构建 poc 并运行。文档:xray 安全评估工具文档 文件上传检测 (key: upload) 支持常见的后端语言 弱口令检测 (key: brute-force) 社区版支持检测 HTTP 基础认证和简易表单弱口令,内置常见用户名和密码字典 jsonp 检测 (key: jsonp) 检测包含敏感信息可以被跨域读取的 jsonp 接口 ssrf 检测 (key: ssrf) ssrf 检测模块,支持常见的绕过技术和反连平台检测 基线检查 (key: baseline) 检测低 SSL 版本、缺失的或错误添加的 http 头等 任意跳转检测 (key: redirect) 支持 HTML meta 跳转、30x 跳转等 CRLF 注入 (key: crlf-injection) 检测 HTTP 头注入,支持 query、body 等位置的参数 Struts2 系列漏洞检测 (高级版,key: struts) 检测目标网站是否存在Struts2系列漏洞,包括s2-016、s2-032、s2-045等常见漏洞 Thinkphp系列漏洞检测 (高级版,key: thinkphp) 检测ThinkPHP开发的网站的相关漏洞

新增178个插件,列表如下:

amcrest-cve-2017-8229-info-leak.yml anymacro-mail-fileread.yml anymacro-mail-sql-injection.yml aspcms-sqli.yml changjietong-downloadproxy-file-read.yml cisco-router-cve-2019-1653-info-leak.yml cisco-rv-series-router-cve-2021-1472-rce.yml cisco-rv132w-router-cve-2018-0127-information-disclosure.yml cockpit-cve-2020-35846-sqli.yml discuz-cve-2019-13956-rce.yml dlink-cve-2021-42627-unauth.yml e-cology-loginsso-sqli.yml ecology-hrmcareerapplyperview-sql.yml fanweioa-signaturedownload-file-read.yml fumengyun-ajaxmethod-name-sqli.yml h3c-cvm-upload-file-upload.yml h3c-er3100-unauth-access.yml huawei-dg8045-deviceinfo-info-leak.yml inspur-clusterenginev4-sysshell-remote-command-exec.yml kavita-cover-upload-file-read.yml kingdee-k3-cloud-mobfileupload-upload.yml kkfileview-getcorsfile-ssrf.yml kkfileview-xss-cve-2022-35151.yml landray-oa-datajson-rce.yml lg-n1a1-nas-cnnvd-201607-467-rce.yml lucee-cve-2021-21307-rce.yml manageengine-servicedesk-cve-2017-11512-lfi.yml netgear-cnnvd-201306-024.yml nuuo-nvrmini-cve-2018-14933.yml oracle-ebs-bispgrapgh-file-read.yml qiwang-erp-sql-injection.yml reporter-file-read.yml sanfor-reporter-anyfileread.yml solarview-compact-rce-cve-2022-29298.yml telesquare-cve-2021-46422-rce.yml tongda-anywhere2017-auth-bypass.yml tongda-oa-file-read.yml tongda-oa-get-contactlist-php-leak-information.yml tongda-oa-v11-auth-mobi-php-get-user-session.yml topapp-lb-any-user-login.yml totolink-cve-2022-25076-rce.yml u5cms-cve-2022-32444-url-redirection.yml unraid-cve-2020-5847-remote-code-execution.yml vicidial-info-leak.yml wanhu-ezoffice-documentedit-sqli.yml wanhu-ezoffice-downloadservlet-path-traversal.yml wavlink-cve-2022-2486-rce.yml wavlink-cve-2022-31845.yml wavlink-cve-2022-31846.yml wavlink-cve-2022-34046.yml wavlink-cve-2022-34049.yml wavlink-cve-2022-34570-info-leak.yml wavlink-nightled-remote-command-execute.yml wavlink-password-disclosure-cve-2022-34047.yml weaver-oa-filedownload-jsp-path-traversal.yml weaver-oa-jqueryfiletree-jsp-path-traversal.yml weaver-oa-sptmforportalthumbnail-jsp-path-traversal.yml weaver-oa-ultra-vires.yml weblogic-local-cve-2022-21371-file-inclusion.yml wordpress-wp-google-maps-cve-2019-10692-sqli.yml yongyou-chanjet-sql-injection.yml yonyou-fe-templateoftaohong-manager-jsp-directory-traversal.yml yonyou-iufo-userinformation-disclosure.yml zimbra-cve-2022-27925.yml zyxel-cve-2022-0342-auth-bypass.yml zyxel-vmg1312-b10d-cve-2018-19326-path-traversal.yml zyxel-ztp-rce-cve-2022-30525.yml tongda-oa-unauth.yml 74cms-cve-2020-22211-sqli.yml alibaba-nacos-cve-2021-29442-unauth.yml artica-pandora-fms-cve-2020-8497-unauth.yml bitbucket-unauth.yml citrix-cve-2020-8194-code-injection.yml dahua-dss-file-read.yml drawio-cve-2022-1713-ssrf.yml dzzoffice-2-02-1-sc-utf8-unauth.yml dzzoffice-2-02-1-sc-utf8-xss.yml emerge-e3-series-cve-2022-31269.yml eweaver-eoffice-ajax-upload.yml glpi-barcode-cve-2021-43778-path-traversal.yml glpi-telemetry-cve-2021-39211-info-leak.yml gurock-testrail-cve-2021-40875-info-leak.yml hwl-2511-ss-cve-2022-36554-rce.yml intouch-access-anywhere-cve-2022-23854-lfi.yml ispyconnect-cve-2022-29775-unauth.yml kyocera-printer-cve-2020-23575-path-traversal.yml laravel-filemanager-cve-2022-40734-path-traversal.yml msnswitch-cve-2022-32429.yml node-red-cve-2021-25864-fileread.yml oracle-ebs-cve-2018-3167-ssrf.yml panabit-syaddmount-command-exec.yml prtg-network-monitor-cve-2020-11547-info-leak.yml redash-cve-2021-41192-unauth.yml springboot-jolokia-lfi.yml tapestry-cve-2019-0195-readfile.yml teampass-cve-2020-12478-unauth.yml thinfinity-virtualui-cve-2021-44848-user-enum-unauth.yml tongda-oa-gateway-path-traversal.yml wapples-filrewall-cve-2022-35413.yml wavlink-cve-2022-31847-info-leak.yml weaver-e-cology-dbconfigreader-jsp-info-leak.yml weaver-e-cology-ktreeuploadaction-upload.yml weaver-e-mobile-client-do-sqli.yml weaver-e-mobile-ognl-inject.yml wordpress-backupbuddy-cve-2022-31474-lfi.yml yonyou-u8c-file-upload.yml zoho-manageengine-adaudit-plus-cve-2022-28219-xxe.yml 74cms-sqli-cve-2020-22209.yml aruba-instant-default-password.yml cloud-oa-system-sqli.yml dahua-dss-arbitrary-file-download-cnvd-2020-61986.yml dell-idarc-default-password.yml eyou-mail-rce-cnvd-2021-26422.yml f5-big-ip-cve-2022-1388-rce.yml hongfan-ioffice-oa-cnvd-2021-32400-sqli.yml iceflow-vpn-cnvd-2016-10768-info-leak.yml kevinlab-bems-backdoor-cve-2021-37292.yml microsoft-exchange-ssrf-cve-2021-26885.yml pfsense-rce-cve-2021-41282.yml ruijie-eg-update-rce.yml venustech-tianyue-default-password.yml wanhu-ezoffice-file-upload.yml weaver-eoffice-arbitrary-cnvd-2021-49104-file-upload.yml xieda-oa-artibute-cnvd-2021-29066-file-read.yml crawlab-users-add.yml microweber-cve-2022-0666.yml ucms-v148-cve-2020-25483.yml wordpress-photo-gallery-cve-2022-1281.yml eoffice10-file-upload.yml topsec-rce.yml weaver-oa-workrelate-file-upload.yml zentao-sqli-cnvd-2022-42853.yml dataease-cve-2022-34114.yml gogs-cve-2018-18925-rce.yml landray-oa-treexml-rce.yml node-red-file-read.yml specoweb-cve-2021-32572-fileread.yml wi-fi-web-rce.yml yonyou-ksoa-file-upload.yml wanhu-oa-officeserver-file-upload.yml yonyou-grp-u8-file-upload.yml cobub-channel-cve-2018-8057-sqli.yml cuberite-cve-2019-15516.yml greencms-cve-2018-12604.yml junams-fileupload-cnvd-2020-24741.yml rconfig-cve-2020-10546.yml rconfig-cve-2020-10547.yml rconfig-cve-2020-10548.yml rconfig-cve-2020-10549.yml strs-mas-remote-command-exec.yml webgrind-index-cve-2018-12909-fileread.yml youphptube-cve-2019-18662.yml apache-spark-rce-cve-2022-33891.yml confluence-cve-2022-26138.yml h3c-route-unauthorized.yml nps-auth-bypass.yml seeyon-default-password.yml spiderflow-save-remote-command-execute.yml spring-cve-2020-5398-rfd.yml topsec-defalut-password.yml weaver-oa-cnvd-2022-43245.yml yonyou-nc-file-accept-upload.yml yonyou-nc-xxe.yml zhiyuan-oa-fanruan-info-leak.yml zhiyuan-oa-wpsassistservlet-file-upload.yml fanruan-v9-file-upload.yml hexinchuang-cloud-desktop-file-upload.yml hongfan-oa-sqli.yml kingsoft-tss-v8-file-upload.yml lianruan-uninac-fileupload.yml nagiosxi-cve-2020-35578-rce.yml topsec-topapp-lb-sqli.yml trs-was5-file-read.yml weaver-emobile-v6-sqli.yml wordpress-file-manager-cve-2020-25213-file-upload.yml zentao-v11-sqli.yml vbulletin-cve-2015-7808.yml yonyou-chanjet-file-upload.yml

对如下插件规则进行修复,增强:

full-read-ssrf-in-spring-cloud-netflix.yml wuzhicms-v410-sqli.yml nexusdb-cve-2020-24571-path-traversal.yml joomla-cve-2015-7297-sqli.yml joomla-cve-2017-8917-sqli.yml zcms-v3-sqli.yml 74cms-sqli.yml discuz-v72-sqli.yml duomicms-sqli.yml seacms-sqli.yml f5-big-ip-cve-2022-1388-rce.yml nginx-cve-2017-7529-info-leak.yml cerebro-request-ssrf.yml openfire-cve-2019-18394-ssrf.yml prometheus-url-redirection-cve-2021-29622.yml zoho-cve-2022-23779-info-leak.yml xunchi-cnvd-2020-23735-file-read.yml 74cms-se-cve-2022-33095.yml e-office-v10-sqli.yml weaver-emobile-v6-sqli.yml mingyu-waf-login-bypass.yml

burp联动技巧

代理模式:代理可以与 burpsuite 等其他软件联动使用。

- 生成Xray的证书,并将生成的证书导入浏览器中

xray.exe genca

C:\Users\bai\Desktop\>xray.exe genca ____ ___.________. ____. _____.___. \ \/ /\_ __ \ / _ \ \__ | | \ / | _ _/ / /_\ \ / | | / \ | | \/ | \ \____ | \___/\ \ |____| /\____|_ / / _____/ \_/ \_/ \_/ \/ Version: 1.9.3/b3165028/COMMUNITY-ADVANCED CA certificate ca.crt and key ca.key generated

如上就会在本目录生成ca.crt和ca.key两个文件,把crt导入浏览器,运行如下命令进行监听

xray.exe webscan --listen 127.0.0.1:7777 --html-output test.html

输入来源

-

--listen: 启动一个被动代理服务器作为输入,如--listen 127.0.0.1:7777 -

--basic-crawler: 启用一个基础爬虫作为输入, 如--basic-crawler http://example.com -

--url-file: 批量从文件中读取URL -

--url: 用于快速测试单个URL,不带爬虫,默认为「GET」请求 -

--data:指定 data,同时变为POST请求 -

--raw-request: 加载一个原始的 HTTP 请求并用于扫描,类似于sqlmap -r

输出格式

--json-output: 将结果输出到一个 json 文件中,输出是JSON格式的结构化数据--html-output: 将结果输出为 html 报告--webhook-output: 将结果发送到一个地址,输出是JSON格式的结构化数据,需要自己搭建一个Web服务器,接收到xray发送的漏洞信息

工具来源:利刃信安–老纪

免责声明:

1.本站上传的源码,均为平台购买,作者提供,网友推荐,互联网平台整理而来,请下载后24小时内删除。如有需要,请购买正版.

2.请勿利用文章内的相关技术从事非法测试,由于传播、利用此文所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,作者不为此承担任何责任。

3.站内资源若侵犯了您的合法权益,请指出本站立即改正。

4.上述内容仅供学习参考及技术交流之用,未经相关的知识产权权利人同意,用户不得进行商业使用。

5.保姆式服务,百分百售后!

1.本站上传的源码,均为平台购买,作者提供,网友推荐,互联网平台整理而来,请下载后24小时内删除。如有需要,请购买正版.

2.请勿利用文章内的相关技术从事非法测试,由于传播、利用此文所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,作者不为此承担任何责任。

3.站内资源若侵犯了您的合法权益,请指出本站立即改正。

4.上述内容仅供学习参考及技术交流之用,未经相关的知识产权权利人同意,用户不得进行商业使用。

5.保姆式服务,百分百售后!

评论(1)

我阿是